Definizioni • 28 maggio 2025

Che cos'è la gestione delle patch nell'IT? Definizione, best practice e strumenti

Perché la gestione delle patch è fondamentale per la sicurezza informatica? Definizione, processo, rischi e software consigliato.

Consigli Processo di gestione degli incidenti, per trasformare le crisi in opportunità di miglioramento continuo. Scoprite perché e come impostare una procedura standardizzata di gestione degli incidenti e una selezione di software a supporto.

Consigli Perché è (assolutamente) necessario che la vostra azienda adotti una politica di sicurezza informatica? Virus, attacchi informatici, hacking, spionaggio, perdita di dati, ecc. Di fronte a queste minacce, assicuratevi di adottare una politica di sicurezza informatica.

Definizioni Che cos'è una botnet? Tutto quello che c'è da sapere per proteggere i vostri dispositivi dagli attacchi Una botnet può trasformare il vostro dispositivo in un'arma senza che ve ne accorgiate. Scoprite come funzionano, a cosa servono e come proteggersi efficacemente.

Definizioni • 28 maggio 2025

Che cos'è la gestione delle patch nell'IT? Definizione, best practice e strumenti

Perché la gestione delle patch è fondamentale per la sicurezza informatica? Definizione, processo, rischi e software consigliato.

Definizioni • 28 maggio 2025

I 10 diversi tipi di attacco informatico da conoscere nel 2025

Imparate a identificare i 10 tipi più comuni di attacco informatico nel 2025 e scoprite come proteggere meglio i vostri dati di fronte alle nuove minacce.

Software • 16 maggio 2025

Proteggete i vostri dati con un software anti-ransomware: la nostra top 10

Scoprite il nostro elenco dei migliori software anti-ransomware del 2025. Confrontiamo le caratteristiche principali, i prezzi e i vantaggi.

Definizioni • 30 aprile 2025

Whaling, ovvero quando gli hacker prendono di mira i pesci grossi

Scoprite cos'è il whaling, una forma mirata di phishing rivolta ai dirigenti, e imparate a individuarlo con consigli pratici e strumenti di cybersecurity su misura.

Definizioni • 30 aprile 2025

Decifrare l'attacco di phishing per non abboccare!

Scoprite cos'è un attacco di phishing, come riconoscerlo e quali misure potete adottare per proteggere efficacemente i vostri dati personali e aziendali.

Definizioni • 29 aprile 2025

Il worm informatico, una minaccia che striscia... e colpisce velocemente!

Abbiamo raccolto una guida completa, comprensiva di misure di sicurezza, per scoprire tutto quello che c'è da sapere sui worm informatici, la minaccia che si insinua tra di noi e colpisce velocemente!

Kaspersky Small Office Security ufvhb ju

Cybersecurity

Antivirus

Sicurezza informatica

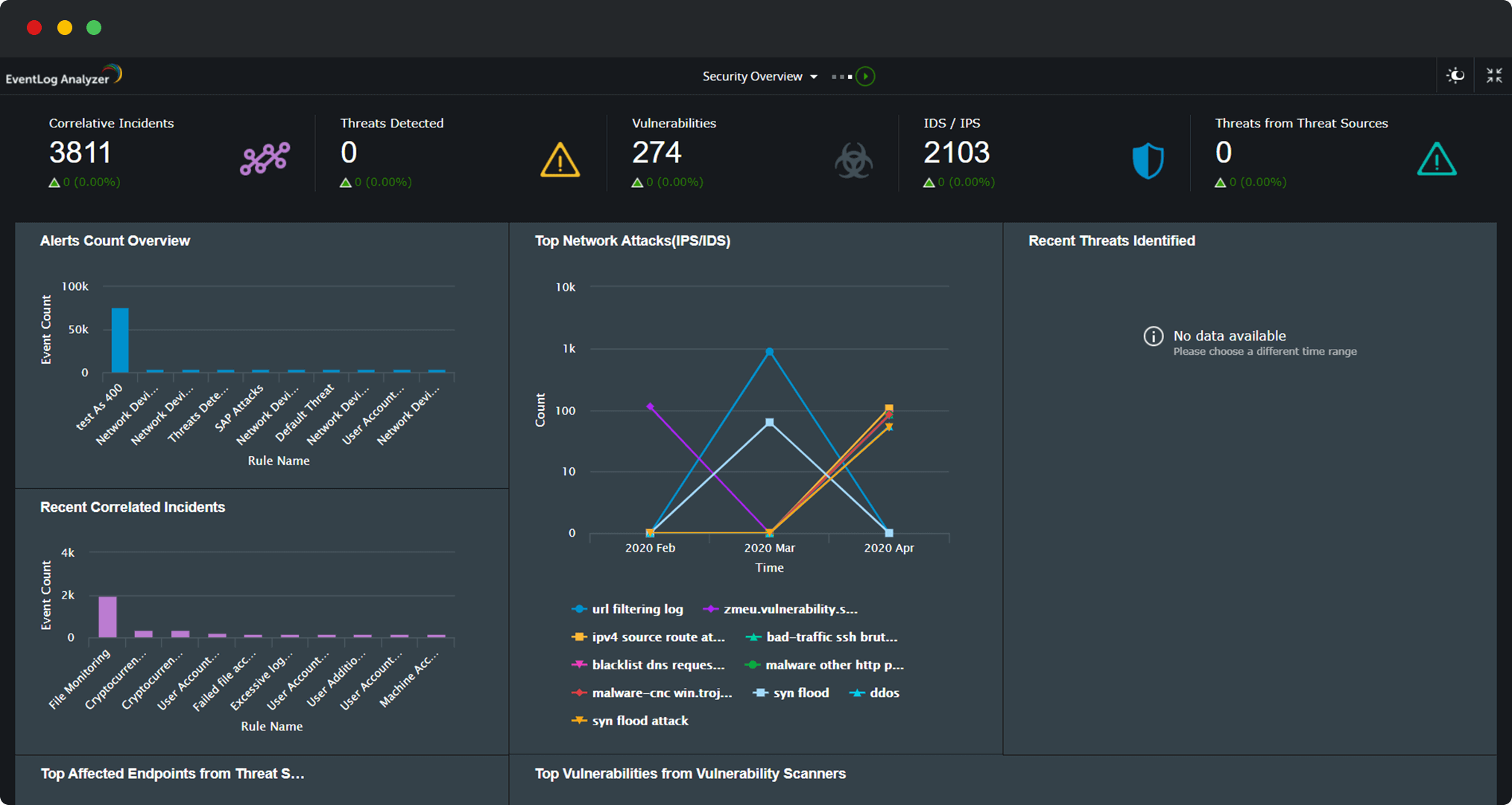

ManageEngine EventLog Analyzer

Logs

Per saperne di più su ManageEngine EventLog Analyzer

Mailinblack

Cybersecurity

Per saperne di più su Mailinblack

ManageEngine Endpoint Central

Sistema SCADA

Per saperne di più su ManageEngine Endpoint Central

Merox

Sicurezza informatica

Per saperne di più su Merox

iLock Security Services

Sicurezza informatica

Per saperne di più su iLock Security Services

XyLoc Security Server

Sicurezza informatica

Per saperne di più su XyLoc Security Server

inWebo

Sicurezza informatica

Per saperne di più su inWebo

Splunk Enterprise Security

Sicurezza informatica

Per saperne di più su Splunk Enterprise Security

DatAlert

Sicurezza informatica

Per saperne di più su DatAlert

Data Classification

Sicurezza informatica

Per saperne di più su Data Classification

Stormshield Endpoint security

Sicurezza informatica

Per saperne di più su Stormshield Endpoint security

E MAIL SECURITY

Sicurezza informatica

Per saperne di più su E MAIL SECURITY

Consigli • 28 aprile 2025

Tra best practice e strumenti, come garantire la sicurezza informatica dell'azienda

Quali sono i principali rischi per la sicurezza informatica della vostra azienda? Questo articolo vi guida attraverso le migliori pratiche per garantire la vostra protezione e gli strumenti essenziali per farlo.

Definizioni • 25 aprile 2025

Il legame magico, ovvero come combinare esperienza utente e sicurezza informatica

Scoprite cos'è il magic link: un metodo semplice, veloce e sicuro di autenticazione senza password. Vantaggi, funzionamento, casi d'uso... vi spieghiamo tutto!

Consigli • 13 novembre 2024

Che aspetto ha la sicurezza informatica nella vita di tutti i giorni?

Ogni giorno lavorate con documenti, database, software aziendali... Quanto sono realmente protetti?

Consigli • 13 novembre 2024

Come potete proteggere la vostra azienda dai criptovirus?

I criptovirus sono software dannosi. Sempre più diffusi, richiedono un intervento a monte per limitare i danni.

Consigli • 29 ottobre 2024

Cybercrime: esempi e misure per proteggere i progetti sensibili

Lionel Roux, CEO di Wimi, ci rende consapevoli dei pericoli che incombono sulla sicurezza informatica e ci dà alcuni ottimi consigli su come difendersi dalle minacce.

Definizioni • 29 ottobre 2024

Come potete assicurarvi che le vostre e-mail siano autenticate utilizzando il DMARC?

5 lettere per 2 problemi principali: meno spam e più deliverability per le vostre e-mail. Autenticate le vostre e-mail, migliorate la vostra reputazione e distinguetevi dalla massa!

Definizioni • 29 ottobre 2024

Attacco con dizionario: e se la soluzione fosse un dizionario di password?

Un dizionario di password non è utile solo per gli hacker. Anche le aziende possono usarlo per verificare la forza delle loro password contro gli attacchi del dizionario! Scoprite come.

Definizioni • 29 ottobre 2024

Che cos'è la FGPP, ovvero come applicare una politica di password raffinata?

Che cos'è un FGPP, o criterio di password ottimizzato, nel contesto di Active Directory? Come si differenzia dalle GPO? Come si applica? Ve lo spieghiamo noi.

Definizioni • 12 gennaio 2021

Shadow IT: una minaccia alla sicurezza IT delle imprese?

Cos'è lo Shadow IT? Bilancio dei rischi, delle opportunità e delle modalità di sfruttamento di questa pratica ormai diffusissima.

Consigli • 8 ottobre 2020

Come proteggere la tua azienda con la cybersecurity

Cybersecurity: suggerimenti utili per proteggere la vostra azienda dagli attacchi informatici. Quali sono i settori più colpiti dal fenomeno? Quali gli attori in campo per contrastare il fenomeno? Quali le minacce hacker più comuni?